5G X-MAC – Codice MAC-I Calcolato per l’Integrità dei Messaggi

Nel contesto della sicurezza delle reti 5G, il termine X-MAC fa riferimento al codice MAC-I (Message Authentication Code for Integrity) calcolato dal terminale (UE) durante il processo di autenticazione e integrità. Questo meccanismo è fondamentale per garantire che i messaggi NAS (Non-Access Stratum) non siano stati modificati e provengano davvero da una fonte legittima. Oggi ti spiego perché l’X-MAC è un elemento cruciale nella protezione dell’infrastruttura di rete e come si integra con le funzioni del 5G core.

Funzione dell’X-MAC nel 5G

L’X-MAC è un valore calcolato localmente dall’UE e viene confrontato con il valore MAC ricevuto dal nodo di rete (gNB o AMF). Questo confronto è utilizzato per verificare l’integrità del messaggio, ossia per assicurarsi che il contenuto del messaggio NAS non sia stato alterato durante la trasmissione.

Nel dettaglio, il valore MAC-I è calcolato applicando una funzione di autenticazione crittografica (come la funzione MILENAGE o 128-EIA) sul messaggio NAS usando una chiave di integrità (Kint) condivisa tra l’UE e il core di rete. L’UE calcola l’X-MAC e lo confronta con il MAC ricevuto per determinare se il messaggio è autentico.

Processo di calcolo dell’X-MAC

- Quando l’UE riceve un messaggio NAS con allegato un MAC-I, estrae il contenuto del messaggio e il campo di integrità.

- L’UE utilizza la chiave di integrità Kint e applica una funzione EIA per calcolare il proprio valore MAC (X-MAC).

- Confronta il valore X-MAC calcolato con il MAC-I ricevuto nel messaggio.

- Se i due valori coincidono, il messaggio è considerato valido e integro.

- In caso contrario, il messaggio viene scartato e può essere segnalato un errore di sicurezza alla rete.

Ruolo delle funzioni EIA (EPS Integrity Algorithm)

Le funzioni EIA sono utilizzate per calcolare l’X-MAC e variano a seconda del livello di sicurezza supportato. Alcuni esempi sono:

- EIA1: Basato su SNOW 3G

- EIA2: Basato su AES

- EIA3: Basato su ZUC (algoritmo sviluppato in Cina)

Il tipo di algoritmo usato dipende dalle capacità dell’UE e dalla configurazione della rete. Il 5G supporta EIA1, EIA2 ed EIA3 come parte dello standard 3GPP per garantire la sicurezza del canale NAS.

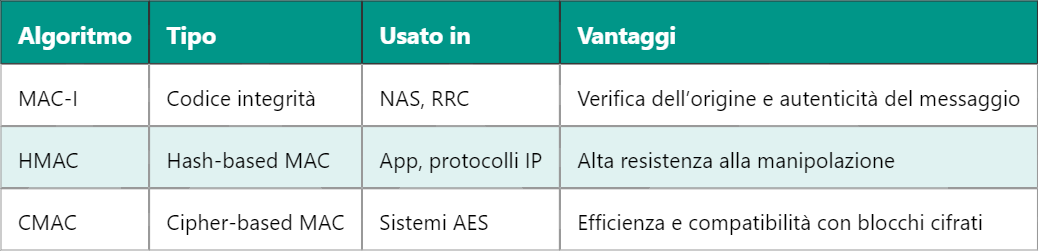

Confronto con altri codici di integrità

Importanza del confronto tra X-MAC e MAC-I

Il confronto tra X-MAC (calcolato localmente) e il MAC-I (ricevuto) è cruciale per prevenire attacchi come man-in-the-middle o modifica del messaggio. In particolare nel 5G, dove il traffico NAS può contenere informazioni critiche come l’identità dell’utente, parametri di sessione e messaggi di handover, garantire l’integrità è essenziale per la sicurezza dell’intera rete.

Chiavi di sicurezza e sincronizzazione

L’X-MAC si basa sulla chiave Kint, che è generata durante il processo di autenticazione 5G. Questo avviene tra l’UE, l’AUSF (Authentication Server Function) e l’AMF (Access and Mobility Function). Se le chiavi non sono sincronizzate correttamente o se vi è una discrepanza nei parametri, il calcolo del MAC fallisce e la comunicazione viene interrotta.

Quando viene calcolato l’X-MAC

L’X-MAC viene calcolato in situazioni specifiche, ad esempio:

- Durante l’attivazione della sessione NAS

- Durante la risposta a un messaggio di richiesta autenticazione

- Quando si effettua il resume da idle a connected

- In fase di registrazione o aggiornamento di mobilità

Protezione dei messaggi NAS

I messaggi NAS possono essere cifrati e firmati con MAC-I. Tuttavia, il calcolo dell’X-MAC è il primo filtro per decidere se il contenuto può essere accettato prima ancora della decifratura completa. Questo consente una protezione proattiva contro messaggi falsi o modificati prima che abbiano effetti nella gestione delle risorse di rete.

Errore di integrità e fallback

Se l’X-MAC non coincide con il MAC-I, l’UE rifiuta il messaggio e può avviare una nuova procedura di autenticazione. In ambienti con più RAT (Radio Access Technologies), può anche avvenire un fallback automatico verso LTE o una nuova attivazione del contesto di sicurezza.

Domani potremmo esplorare come l’AMF – Access and Mobility Function nel 5G SA sia responsabile della gestione dell’autenticazione e del contesto di sicurezza, inclusa la distribuzione delle chiavi di integrità per NAS. Comprendere l’interazione tra questi elementi ti aiuterà ad avere una visione completa della sicurezza end-to-end nel 5G.